[Информатика и Вычислительная Техника (ИВТ). ИжГТУ. Ижевск]

Специалисты по ИТ-безопасности из компании Clear Hat Consulting разработали новый тип экспериментального вредоносного программного обеспечения, способного маскироваться под аппаратные команды комплектующих частей компьютера, например под команды центрального процессора компьютера. Такой метод сокрытия вредоносного ПО делает его практически неуязвимым для существующих антивирусов.

Созданный SMM-руткит (System Management Mode - Режим системного управления) работает только в защищенной части памяти компьютера, которая может быть закрытой и в процессе работы оставаться невидимой для операционной системы. Однако нахождение кода в этом сегменте памяти дает атакующему полную картину того, что происходит данный момент времени в оперативной памяти компьютера.

По словам Шона Эмбелтона и Шерри Спаркс, исследователей из Clear Hat Consulting создавших код, SMM-руткит имеет смысл оснащать функциями клавиатурного шпиона, оснащенного коммуникационными возможностями. При помощи такой связки ПО злоумышленник может похищать персональные данные с компьютера-жертвы.

В Clear Hat Consulting говорят, что концептуальный модуль, способный работать по описанным принципам, они покажут в августе этого года на ИТ-конференции Black Hat в Лас-Вегасе (Невада, США).

Разработчики говорят, что почти все руткиты, созданные за последнее время, прибегают к различным уловкам для того, чтобы избежать обнаружения в компьютерах, но большинство руткитов в любом случае работают в среде операционной системы, что позволяет обнаружить их антивирусными средствами, работающими в той же ОС. Однако в последние несколько месяцев исследователи заговорили о возможности создания злонамернного ПО, работающего "над ОС". Например, недавно был показан руткит BluePhil, использующий для маскировки серверную аппаратную технологию виртуализации AMD, Symantec сообщила об обнаружении злонамеренного ПО, прячущегося в загрузочном секторе компьютеров, а антивирусные компании одна за одной говорят о появлении новых троянов и вирусов, применяющих те или иные трюки с системами виртуализации, чтобы доставать данные из виртуализованных ОС.

"Руткиты все чаще обращаются к аппаратной части компьютеров и в этом есть своя логика, чем глубже в систему вы проникаете, тем больше возможностей получаете и тем сложнее вас становится обнаружить", - говорит Шерри Спаркс.

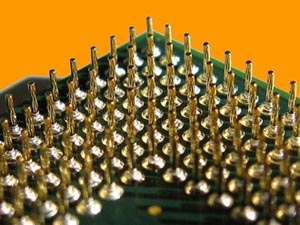

Он отмечает, что в отличие от кода BluePhil, использующего новые и малораспространенные системы виртуализации, их разработка использует систему SMM, которая существует в компьютерах со времен появления поздних 386-х процессоров. Режим системного управления SMM первоначально был создан компанией Intel для того, чтобы производители аппаратного обеспечения могли обнаруживать ошибки в работе своих продуктов при помощи программного обеспечения. Также эта технология используется для управления режимами работы компьютера, например для перевода системы в спящий режим.

По мнению Джона Хисмана, директора по новым технологиям в компании NGS Software, в том случае, если на Black Hat будет действительно показан работающий руткит, способный как-либо эмулировать режим SMM и эксплуатировать эту возможность в своих целях, то этот момент станет очередным витком в развитии вредоносного ПО, так как современные антивирусы просто не смогут обнаружить такой код.

"В 2006 году исследователь Люк Дюфо впервые представил небольшой перехватчик, способный работать с SMM, полностью обойдя все политики безопасности ОС. Мы взяли эту концепцию, развили и дополнили ее кодами, позволяющими осуществлять удаленное администрирование машиной", - рассказывает Эмбелтон.

Для того, чтобы руткит в режиме SMM действительно работал исследователям пришлось написать также и системный драйвер для него.

Однако авторы разработки говорят, что их система вряд ли получит глобальное распространение из-за слишком жесткой привязки к конкретному оборудованию, однако для ориентированных заказных взломов эта концепция вполне может быть использована.

www.cybersecurity.ru [Информатика и Вычислительная Техника (ИВТ). ИжГТУ. Ижевск]

|